2020年03月09日 18:03浏览次数:1452次编辑:圣灵科技

一项本周公布的研究显示,2011年至2019年生产的 AMD 处理器容易受到两种新攻击。这两种新的攻击影响了 CPU 内部处理的数据的安全性,导致敏感信息被盗或安全特性被降级。

研究团队表示,他们已经在2019年8月通知了 AMD 这两个问题,但是AMD并没有发布微代码(CPU 固件)更新,并声称这些“不是新的基于推测的攻击” ,而该研究团队不同意这一声明。

这两个新的攻击是由来自奥地利格拉茨技术大学和法国雷恩大学的六名学者组成的团队在对AMD处理器用来处理L1D缓存方式预测器机制中的μTag条目的“未记录哈希函数”进行反向工程后发现的。

他们发现的这两种新攻击分别是 Collide + Probe 攻击和 Load + Reload。这两种攻击有点类似于经典的 Flush + Reload 和 Prime + Probe 攻击,这两种攻击在过去被其他研究人员利用来从 Intel 处理器泄露数据,但不是 AMD 处理器,主要是因为 AMD 处理器处理缓存数据的方式不同于 Intel 处理器。简单来说,这两种攻击可以用来监控进程如何与 AMD 缓存交互,然后从其他应用程序中泄露一部分数据。

AMD 否认这两个新的攻击是令人担忧的,声称这两个攻击“不是新的基于推测的攻击” ,并且应该通过以前的 Speculative_execution 侧通道漏洞修补程序来减轻这些攻击。但上述研究团队称 AMD 的回应“相当具有误导性” ,在去年8月的初始报告该漏洞之后,AMD 从未与他们的团队接触,而且攻击现在仍然可以在全新的操作系统、固件和软件上执行。

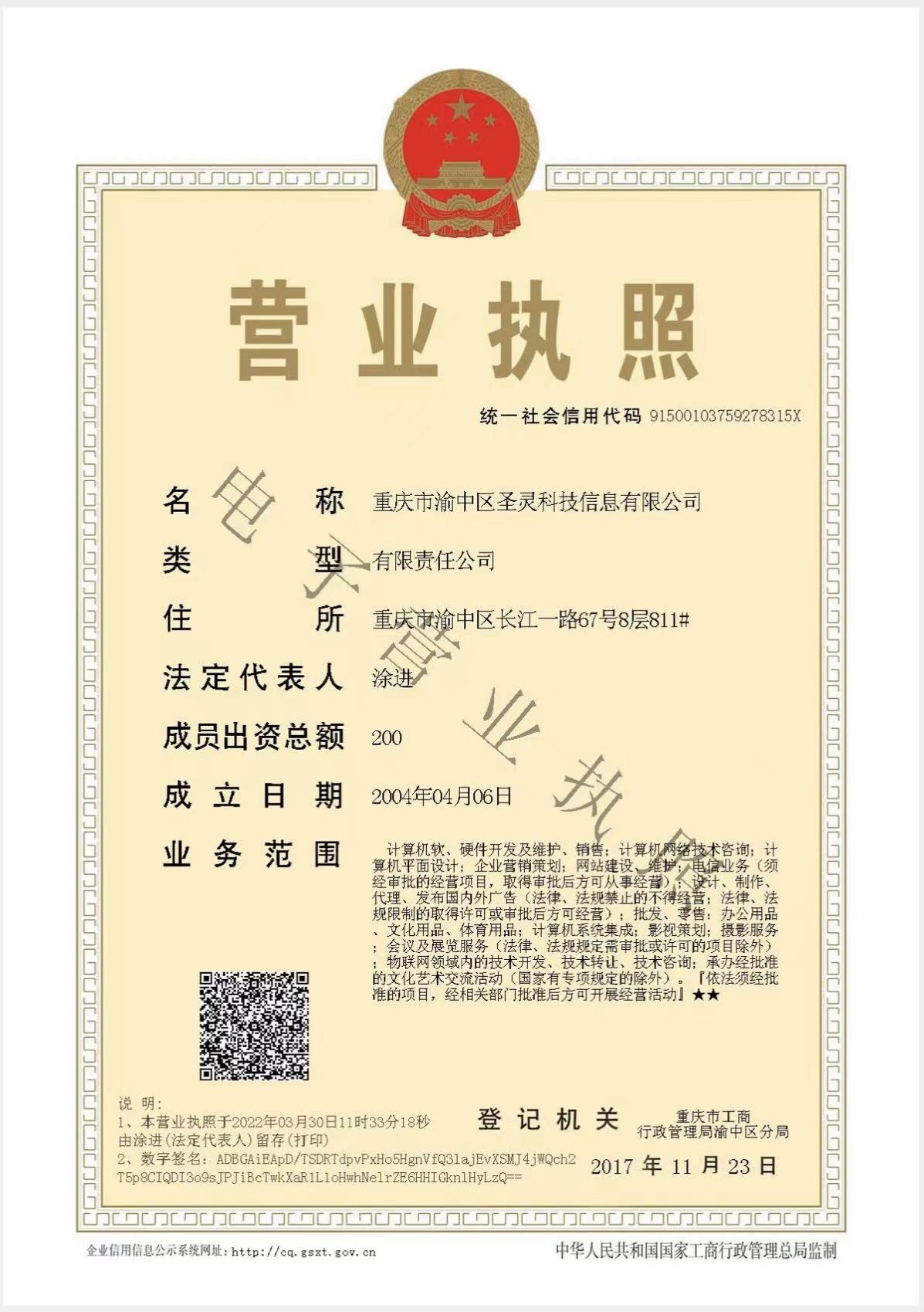

Copyright @ 2004-2023 cqslkj.cn All Right Reserved @重庆市渝中区圣灵科技信息有限公司 版权所有